注意:この機能は、オンプレミス版およびクラウド版のいずれかで「企業プラン」をご利用中のデータベースでのみご利用いただけます。

各プランの違いについては、料金ページをご参照ください。

企業プランをご利用でない場合は、代わりにLDAPプロトコルを使ってActive Directoryと連携することが可能です。ただし、LDAP連携はオンプレミス環境かつ「プロフェッショナルプラン」以上でのみ対応しています。詳細はこちらの文書をご参照ください。

以下の設定を完了することで、ユーザーはActive Directoryと統合されたシングルサインオン(SSO)機能を使ってRagicにログインできるようになります。

Azure Active DirectoryにRagicを「ギャラリーにないアプリ」として追加し、SAML SSOログインを構成する手順については、こちらのページをご覧ください。

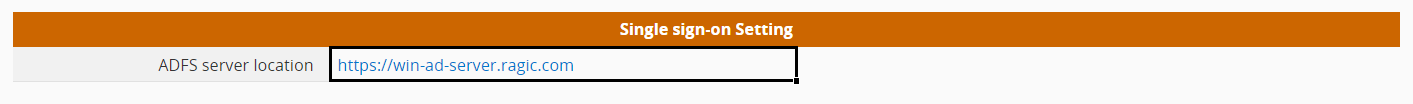

ステップ1:Ragic の会社設定内の「ADFS サーバー位置」欄に、ADFS サーバーの位置を入力してください。

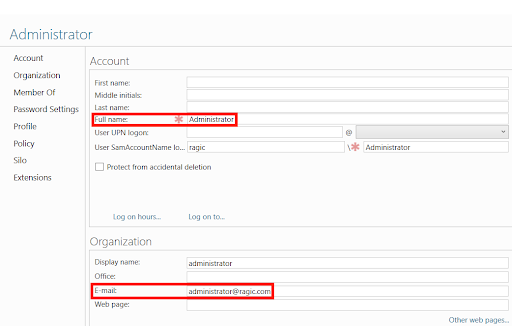

ステップ2:AD で新しいユーザーを作成する際、すべてのユーザーに E メールを設定してください。この E メールは、Ragic データベース上でユーザーを識別・認証するための識別子(Name ID)として使用されます。

※この E メールは、他の Ragic データベースで既に存在する Ragic アカウントではない必要があります。

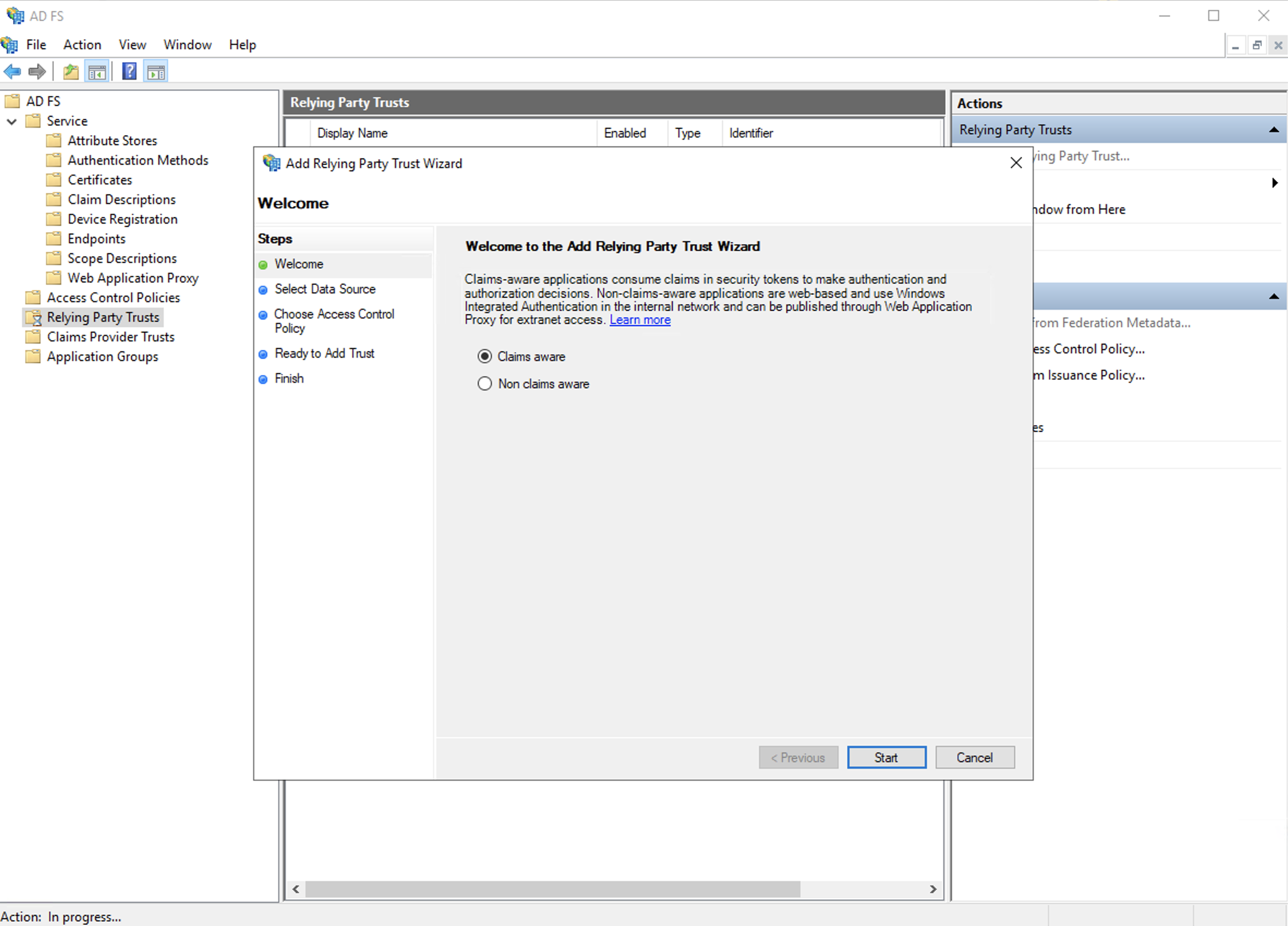

ステップ3: ADFS に Relying Party Trust(信頼されたパーティ)を追加します。以下の手順に従って、正確に設定してください。

a.デフォルトオプション「Claim Aware(クレーム対応)」を選択します。

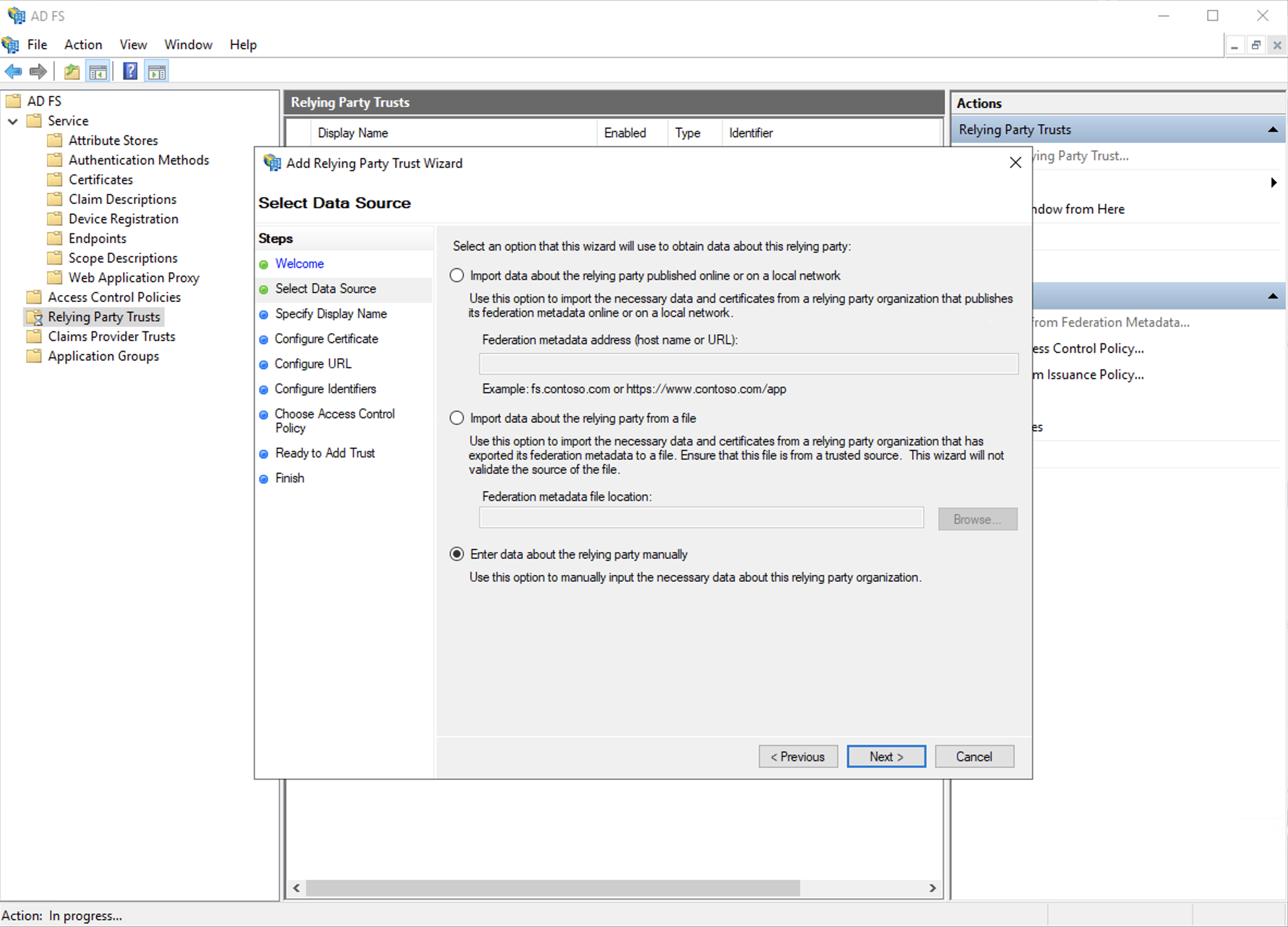

b.3番目のオプション「信頼されたパーティに関するデータを手動で入力する(enter data about the relying party manually)」を選択します。

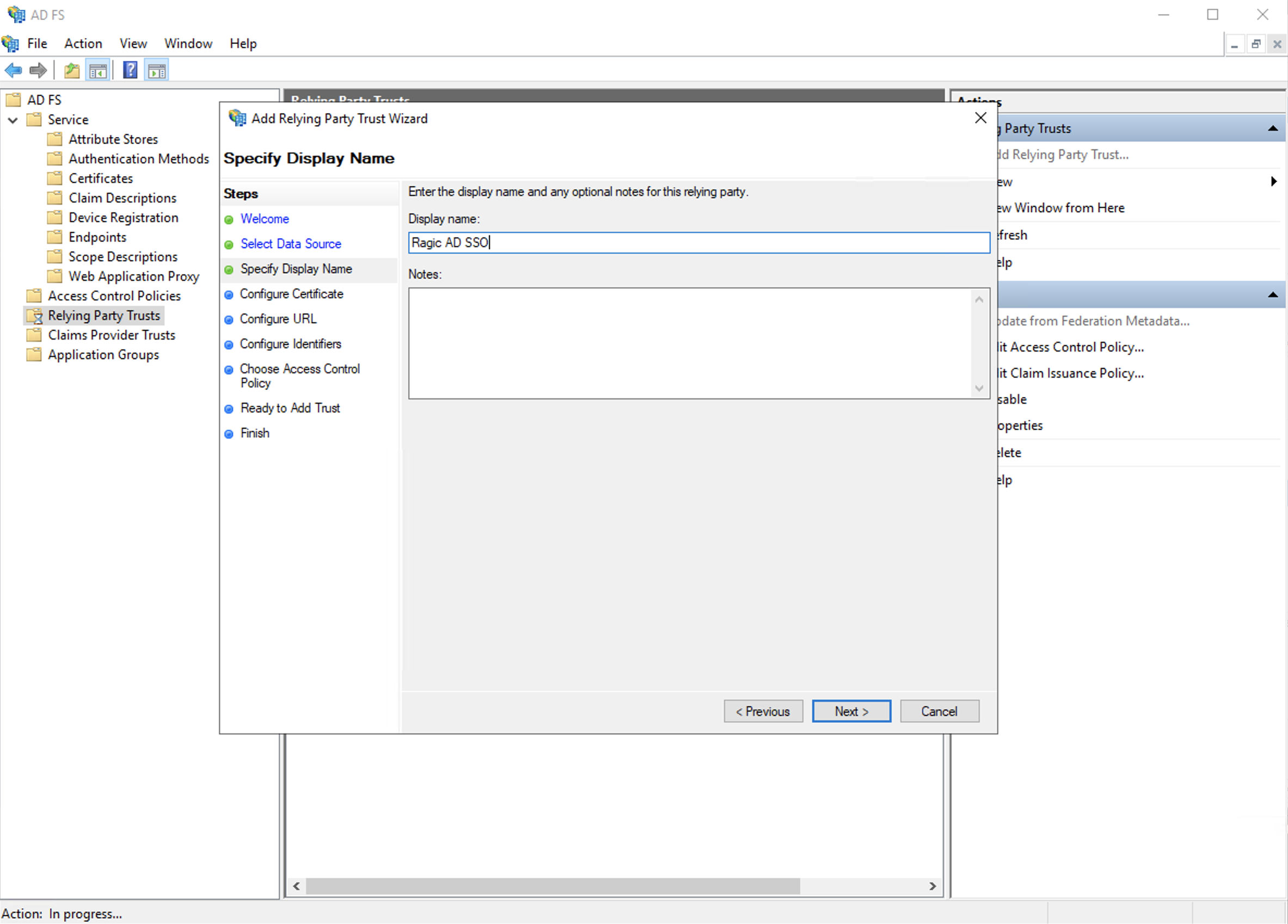

c.使用したい表示名(Display Name)を入力します。

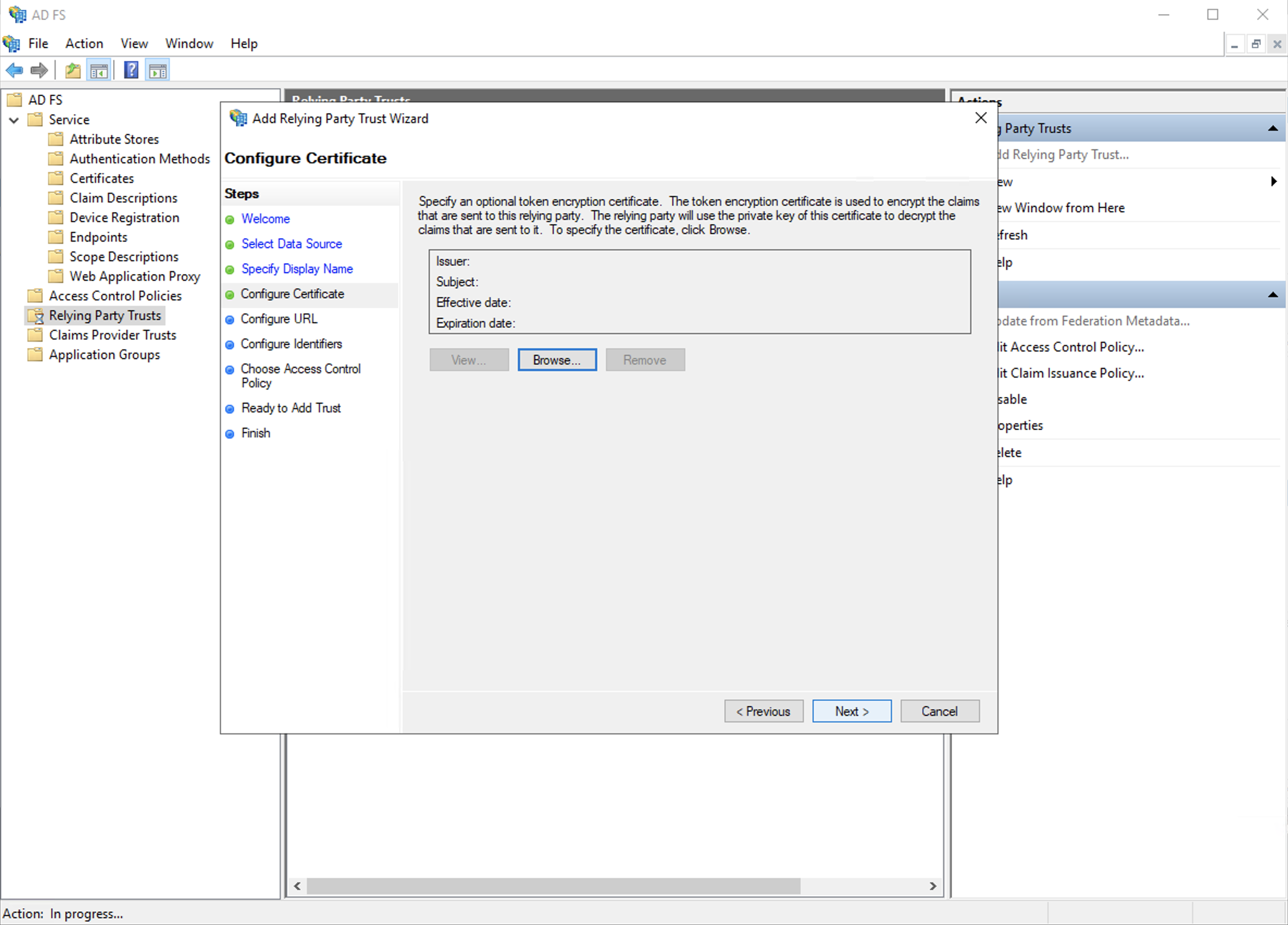

d.暗号化設定はスキップし、「次へ」をクリックします。

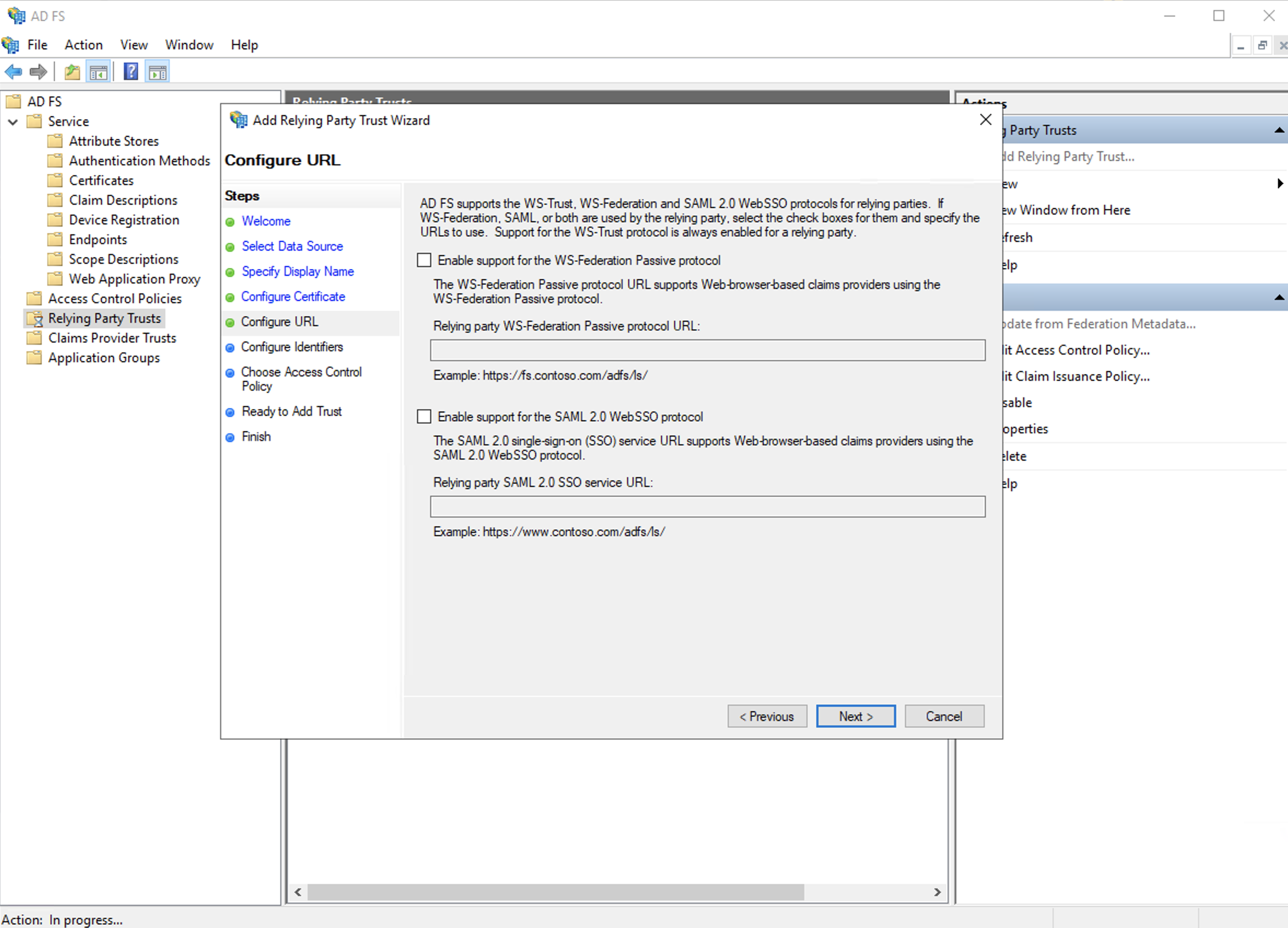

e.URL の構成もスキップし、「次へ」をクリックします。

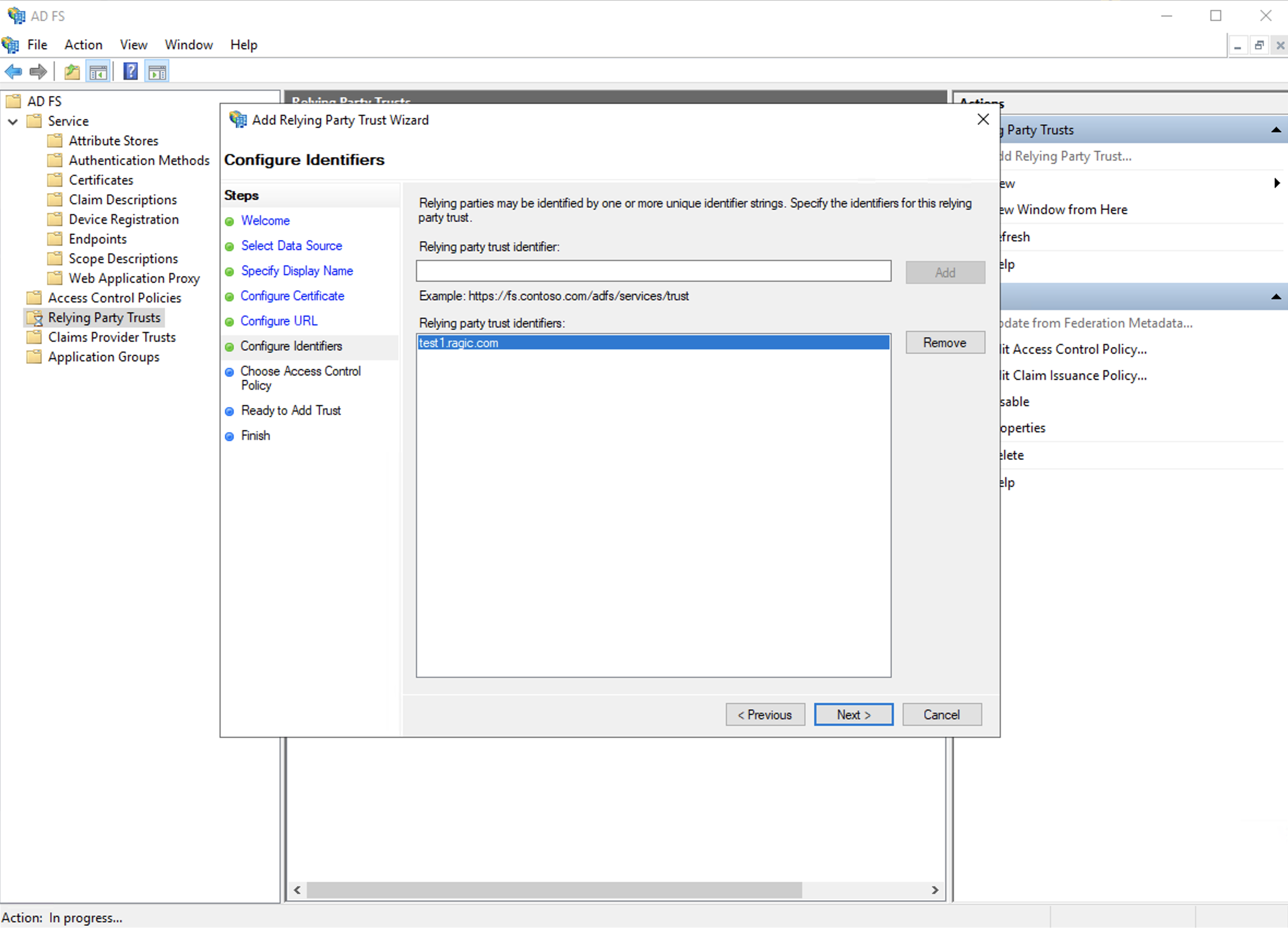

f.「Relying Party Trust Identifier」では、サーバーの URL(例:ap2.ragic.com や na3.ragic.com)を設定します。

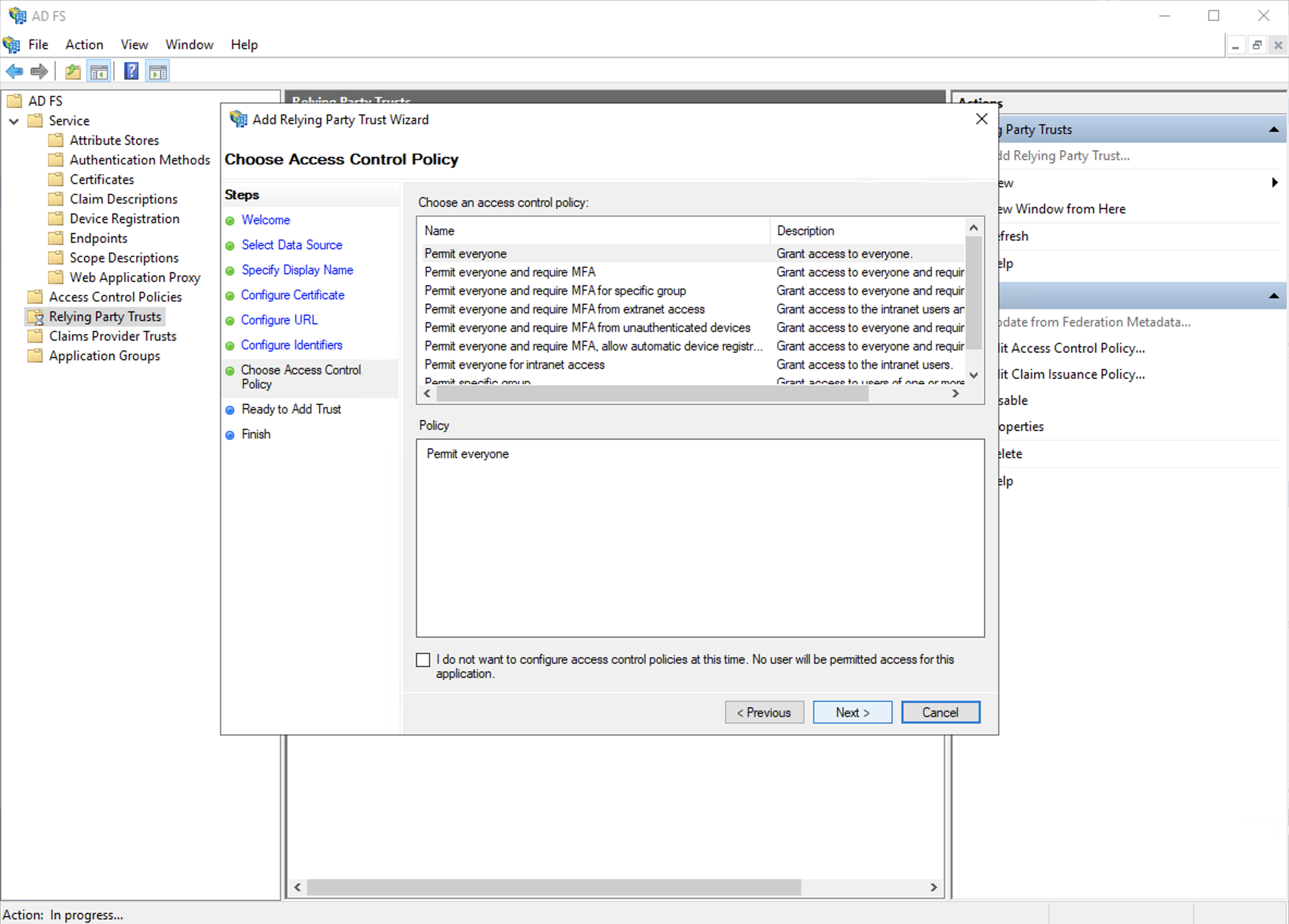

g.アクセス ポリシーの制御設定もスキップし、「次へ」をクリックします。

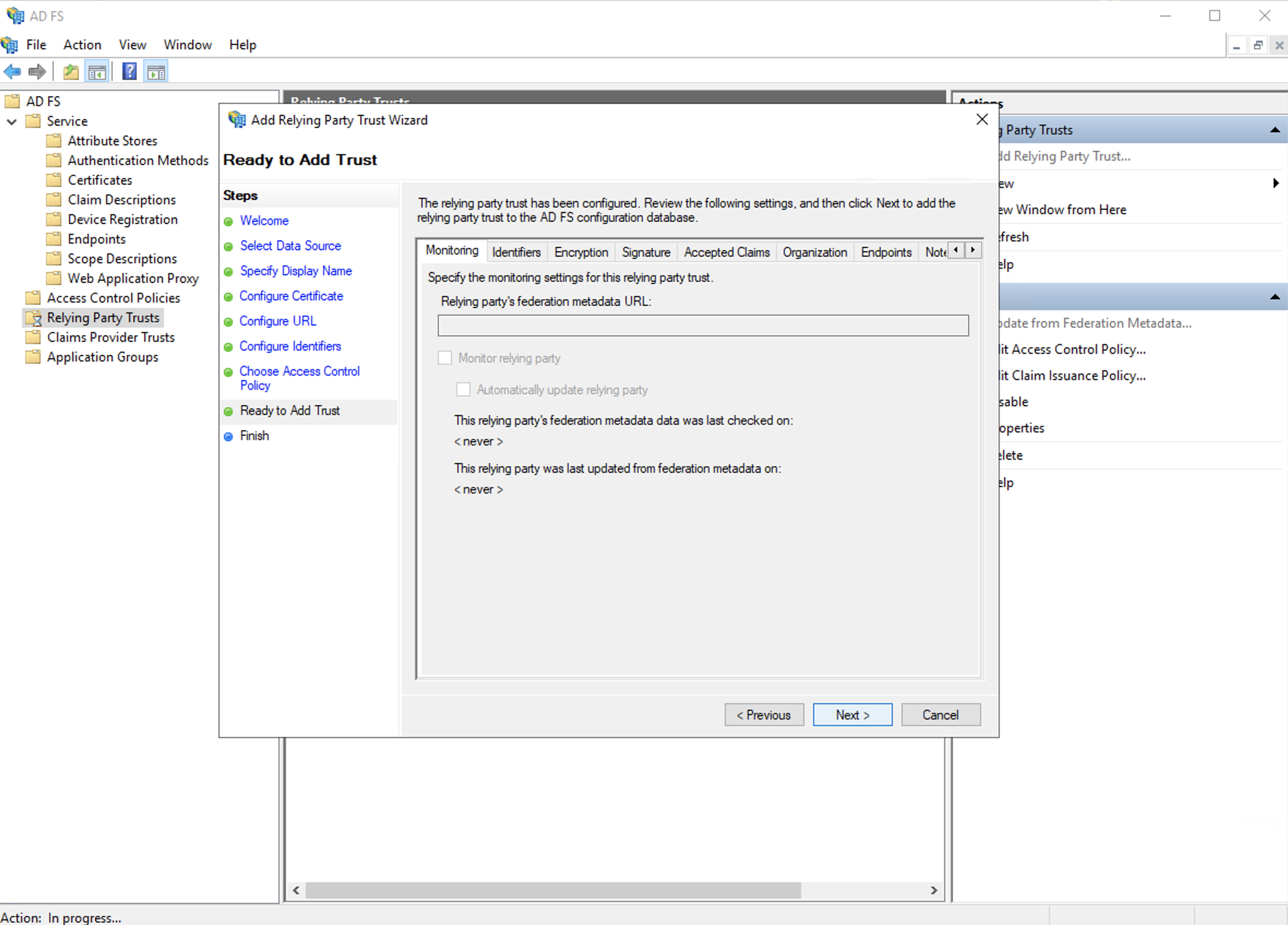

h.「次へ」をクリックして、信頼されたパーティの追加を完了します。

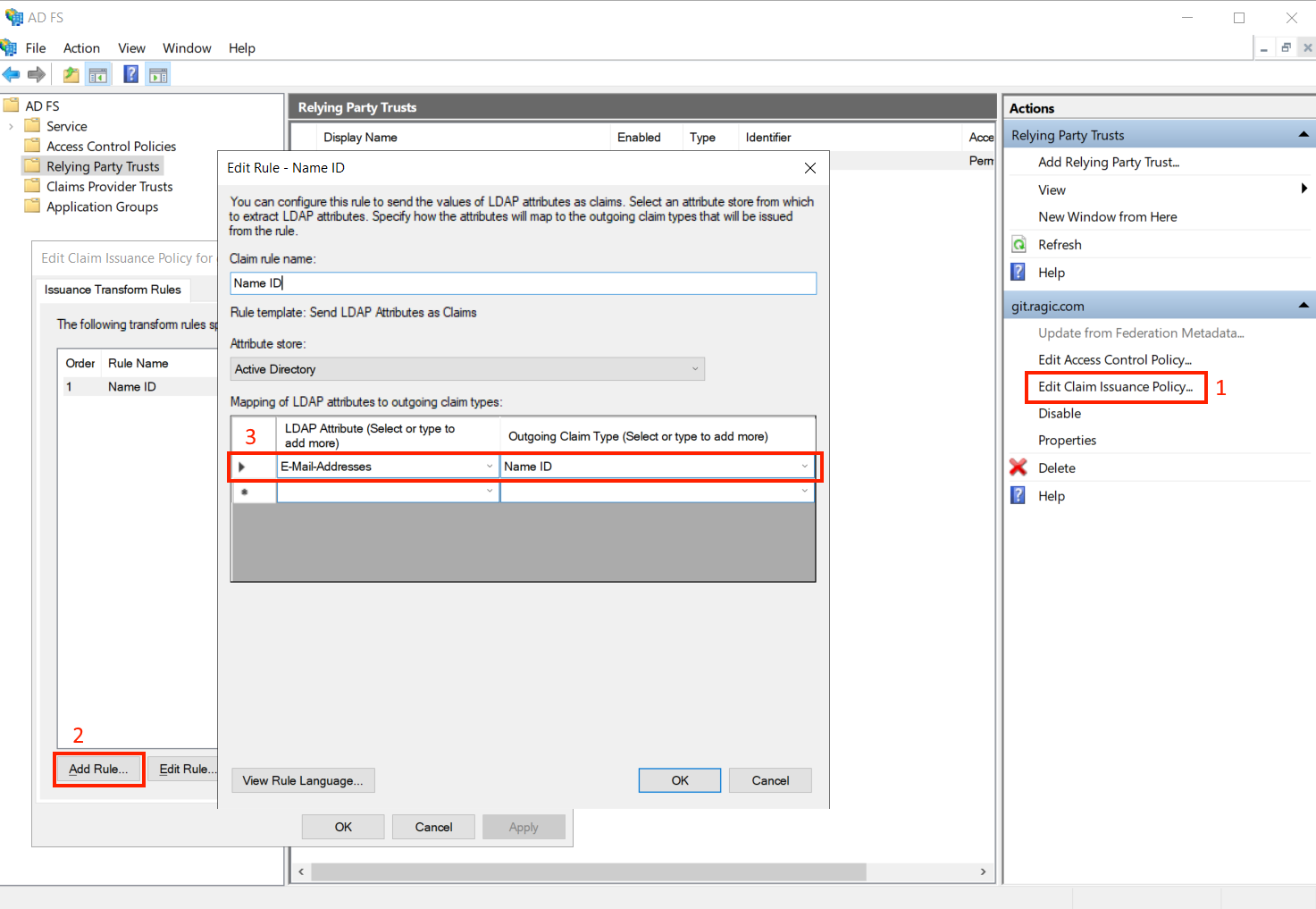

ステップ 4:「クレーム発行ポリシーの編集(Edit Claim Issuance Policy)」を選択し、ルールを追加します。LDAP 属性「E-mail Addresses」の発行クレームの種類(Outgoing Claim Type)を「Name ID」として設定してください。

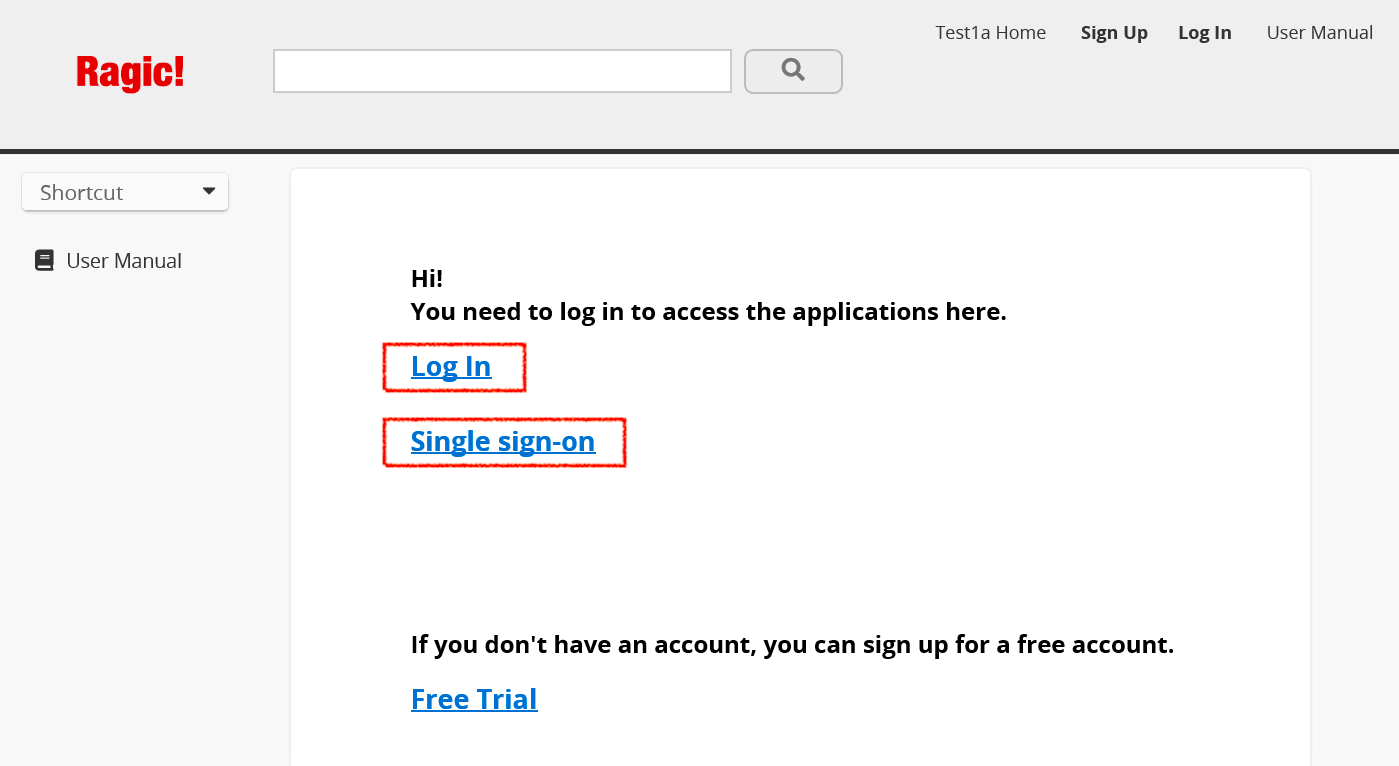

以上の設定が完了すると、ユーザーは以下の手順で Ragic にシングルサインオンでログインできるようになります。

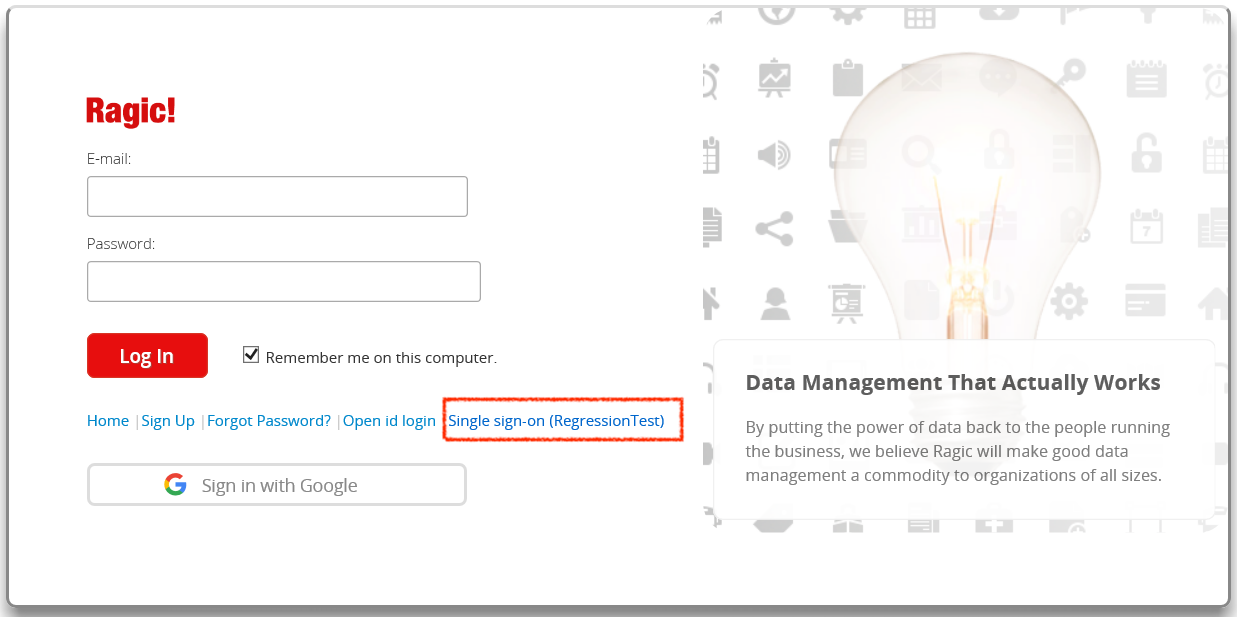

ステップ 1:Ragic データベースのリンクからアクセスし、ログイン画面を開きます。

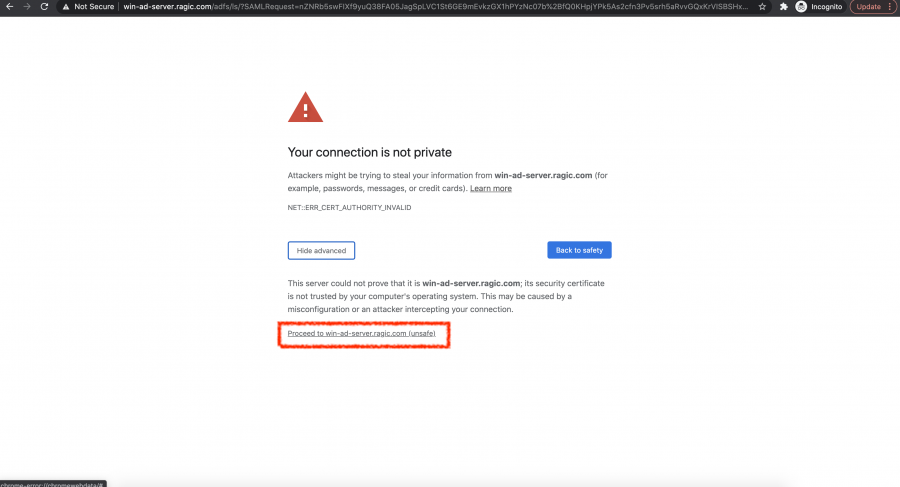

以下の画面が表示された場合は、Active Directory アカウントに対してパブリック SSL 証明書が設定されていないことを意味します。「続行」をクリックして、ログイン処理を進めてください。

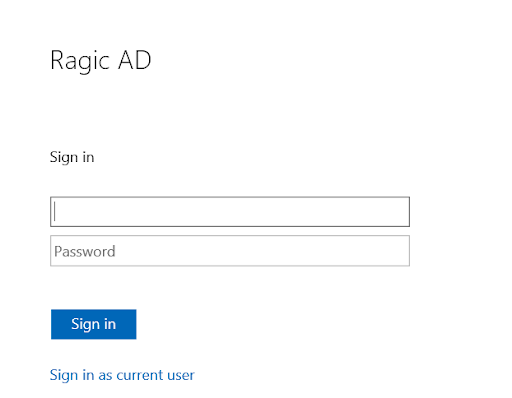

ステップ 2:Active Directory サーバーのユーザー名とパスワードを入力してログインすると、Ragic データベースへアクセスできます。

貴重なご意見をありがとうございます!

貴重なご意見をありがとうございます!