SAML レスポンスに新しい属性「Ragic_User_Name」を追加することで、ログインユーザーのアカウントが Ragic に存在しない場合、自動的にユーザーアカウントが作成されます。メールアドレスとユーザー名は SSO 側の情報と同一になり、パスワードは自動生成されます。ユーザー無制限プランをご利用の場合に便利な機能です。

IdP 側から SSO を開始させたい場合は、SAML レスポンスに新しい属性を追加してください:

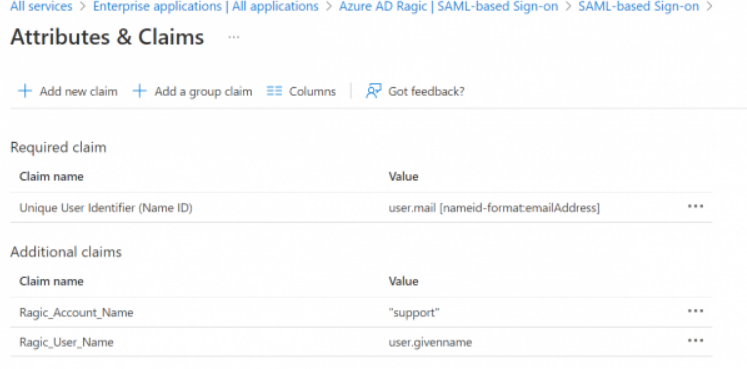

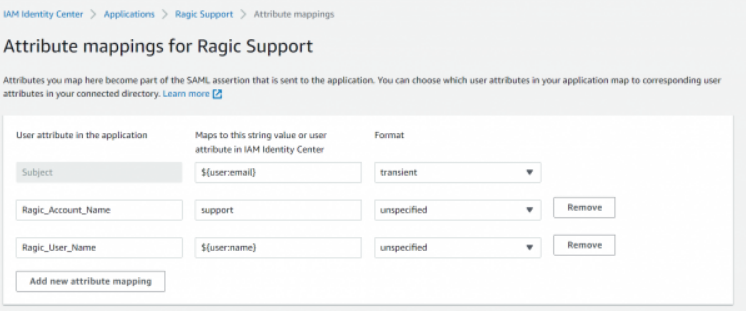

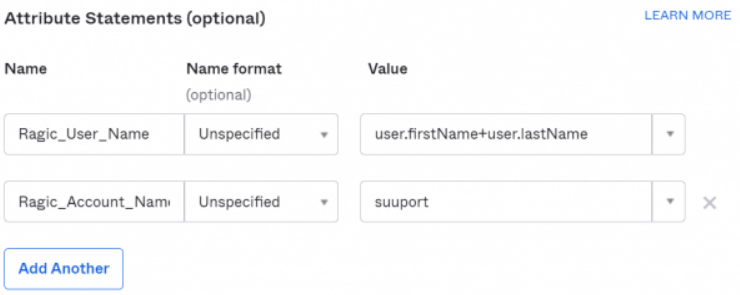

属性名(Attribute Name):Ragic_Account_Name

属性の内容(Attribute Content):アカウント名(例:データベースの URL が https://www.ragic.com/support の場合、アカウント名は「support」になります)

以下のサービス別に設定手順を参照できます:

Azure AD:

AWS:

OKTA:

SAML SSO を利用して複数の Ragic アカウント(データベース)に存在するユーザーがログインする場合、以下の条件を満たす必要があります:

1. シングルサインオン設定の一致

各 Ragic アカウントの「会社設定」フォームにある以下の項目の値がすべて一致している必要があります:

- Identity Provider(IDP)

- アプリケーションメタデータ URL(Application Alliance Metadata URL)

- アプリケーション識別子(Application Identifier)

2. SAML SSO ログインの許可

各 Ragic アカウントで該当ユーザーが SAML SSO を通じてログインできるように設定されている必要があります。

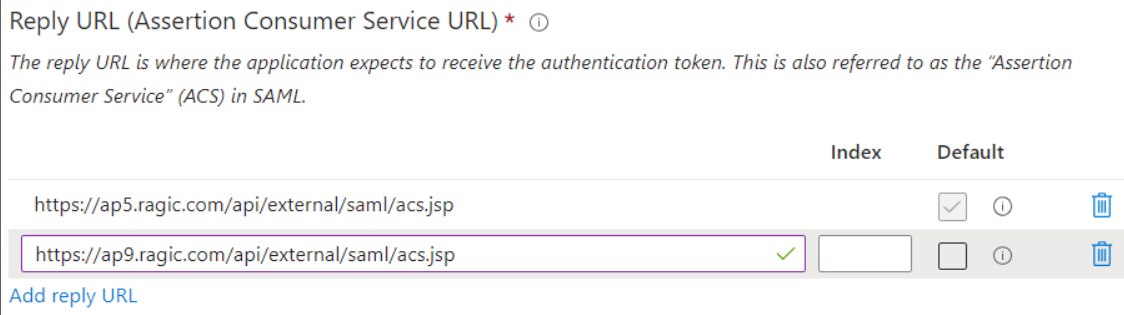

Ragic データベースアカウントが異なるサーバー上に存在する場合、Identity Provider(IDP)が複数の ACS(Assertion Consumer Service)URL の設定を許可している必要があります。現在、この機能に対応しているのは Azure Active Directory(AAD)のみです。

管理者は、AAD アプリケーションの SAML SSO 設定内にある Reply URL を確認し、各サーバーごとのユーザーアカウントに対して "/api/external/saml/acs.jsp" を追加してください。

たとえば、Ragic アカウントが「https://ap5.ragic.com」と「https://ap9.ragic.com」に存在する場合、以下のようにそれぞれの Reply URL を追加する必要があります:

-https://ap5.ragic.com/api/external/saml/acs.jsp

-https://ap9.ragic.com/api/external/saml/acs.jsp

貴重なご意見をありがとうございます!

貴重なご意見をありがとうございます!