使用者可以透過在回傳給 Ragic 的 SAML Response 屬性中增加「Ragic_User_Name」,這時候若使用者的帳號並不在 Ragic 上,則會幫其自動建立使用者帳號,預設信箱及使用者名稱都會是使用者單一登入時提供的信箱,密碼則為系統自動產生。這個方式尤其適合無限使用者版的客戶。

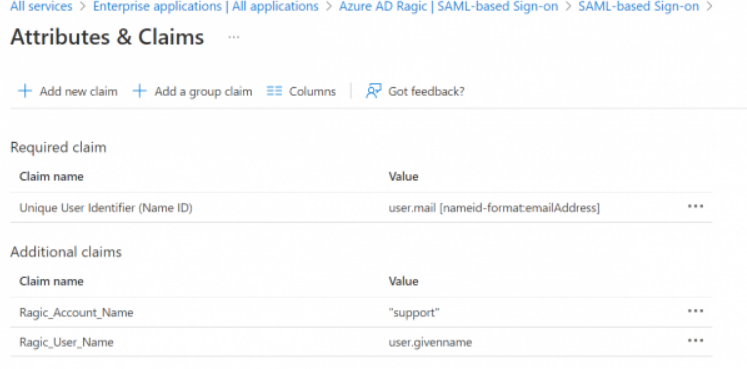

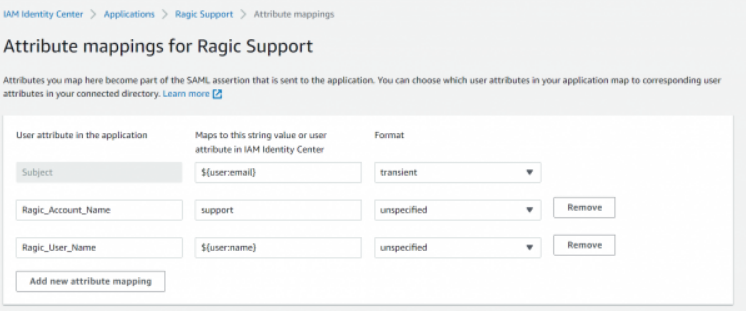

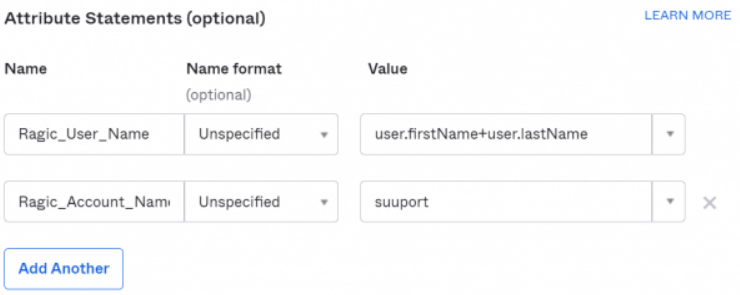

若使用者想從身份提供者發起單一登入,使用者可以透過在回傳給 Ragic 的 SAML Response 增加新屬性:

屬性名稱:Ragic_Account_Name

屬性內容:資料庫名稱(填入您的資料庫名,以 https://www.ragic.com/support 為例,那您的資料庫名稱為 support )

讓您從身份供應商發起登入時, Ragic 可以自動幫你完成登入動作。

設定頁面可參考下圖,其中 Ragic_User_Name 屬性是用於自動建立使用者時使用。

Azure AD:

AWS:

OKTA:

如果使用者同時存在於多個 Ragic 帳號(資料庫)之中時,想通過 SAML SSO 登入 Ragic,需要滿足以下條件:

1. 相同的單一登入設定: 每個 Ragic 帳號的公司設定表單中,「身份提供者(IDP)」、「應用程式同盟中繼資料 URL」和「應用程式識別碼」的欄位值必須確保一致。

2. 允許 SAML SSO 登入: 使用者在每個 Ragic 帳號必須都能通過使用 SAML SSO 登入。

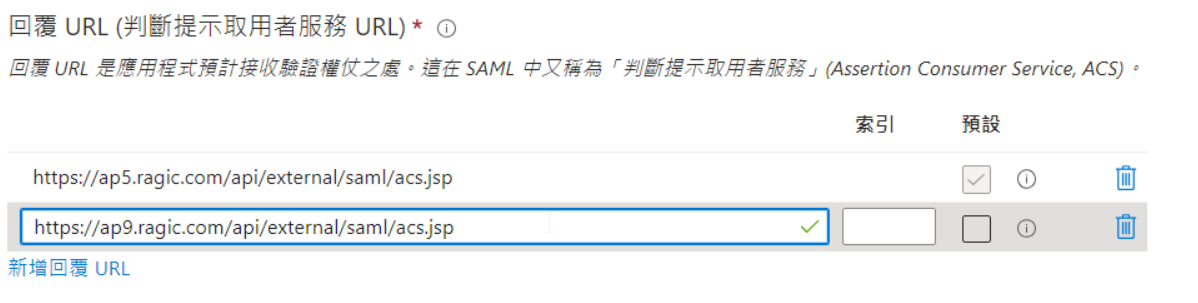

如果 Ragic 帳號位於不同的伺服器中,您需要確保「身份提供者(IDP)」允許設定多個判斷提示取用者服務(Assertion Consumer Service, ACS)URL。目前,只有 Azure Active Directory(AAD)支援這個功能。

管理員需要在 AAD 應用程式的 SAML SSO 設置中找到「回覆 URL 」,並將填寫所有用戶帳號所屬伺服器的網址加上「/api/external/saml/acs.jsp」。

舉例來說,Ragic 帳號分別為於「https://ap5.ragic.com」 和「https://ap9.ragic.com」,請在「回覆 URL 」增加「https://ap5.ragic.com/api/external/saml/acs.jsp」和「https://ap9.ragic.com/api/external/saml/acs.jsp」。