用户可以透过在回传给 Ragic 的 SAML Response 属性中增加“Ragic_User_Name”,这时候若用户的帐号并不在 Ragic 上,则会帮其自动创建用户帐号,默认邮箱及用户名称都会是用户单一登录时提供的邮箱,密码则为系统自动生成。这个方式尤其适合无限用户版的客户。

若用户想从身份提供方发起单一登录,用户可以透过在回传给 Ragic 的 SAML Response 增加新属性:

属性名称:Ragic_Account_Name

属性内容:数据库名称(填入您的数据库名,以 https://www.ragic.com/support 为例,那您的数据库名称为 support )

让您从身份供应商发起登录时, Ragic 可以自动帮你完成登录动作。

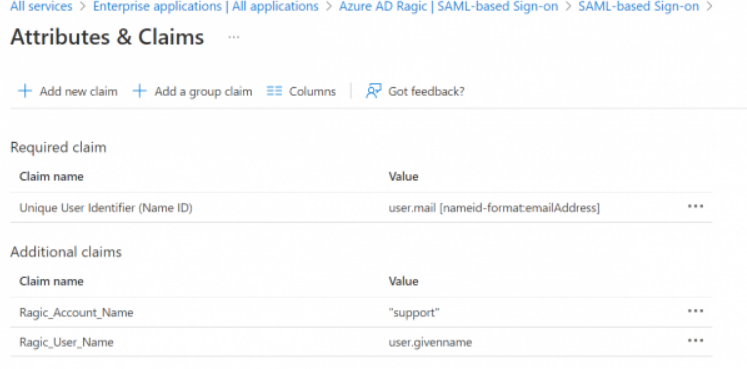

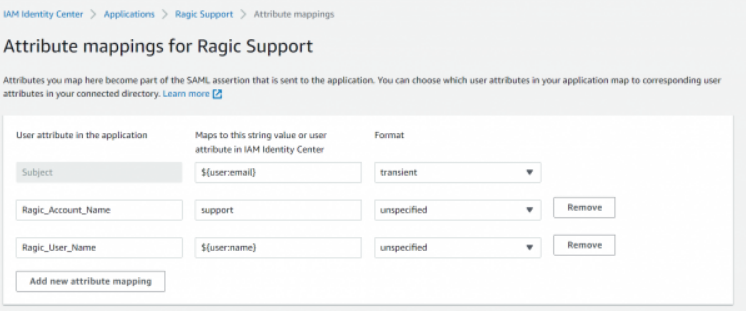

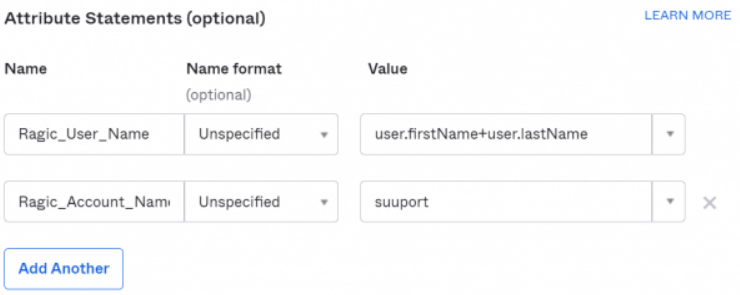

设置页面可参阅下图,其中 Ragic_User_Name 属性是用于自动创建用户时使用。

Azure AD:

AWS:

OKTA:

如果用户同时存在于多个 Ragic 帐号(数据库)之中时,想通过 SAML SSO 登录 Ragic,需要满足以下条件:

1. 相同的单一登录设置: 每个 Ragic 帐号的公司设置表单中,“身份提供方(IDP)”、“应用程序同盟中继数据 URL”和“应用程序标识符”的字段值必须确保一致。

2. 许可 SAML SSO 登录: 用户在每个 Ragic 帐号必须都能通过使用 SAML SSO 登录。

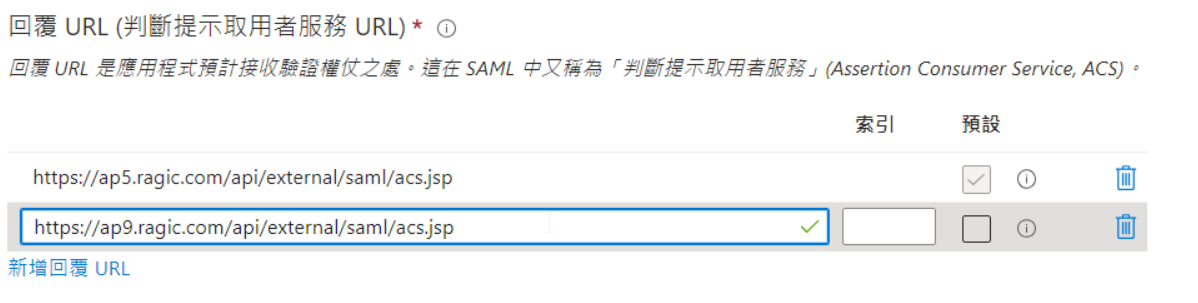

如果 Ragic 帐号位于不同的服务器中,您需要确保“身份提供方(IDP)”许可设置多个判断提示取用者服务(Assertion Consumer Service, ACS)URL。目前,只有 Azure Active Directory(AAD)支持这个功能。

管理员需要在 AAD 应用程序的 SAML SSO 设置中找到“回覆 URL ”,并将填写所有订户帐号所属服务器的网址加上“/api/external/saml/acs.jsp”。

举例来说,Ragic 帐号分别为于“https://ap5.ragic.com” 和“https://ap9.ragic.com”,请在“回覆 URL ”增加“https://ap5.ragic.com/api/external/saml/acs.jsp”和“https://ap9.ragic.com/api/external/saml/acs.jsp”。

感谢您的宝贵意见!

感谢您的宝贵意见!