注:目前仅支持购买企业版的订户使用,不论使用云版或私有主机。

有关各版本功能差异,可以参阅我们的价目表说明。

针对非企业版的订户,您可以使用LDAP通信协议来进行AD集成,但仅限于专业版以上且装在私有主机的订户可以使用,设置说明请参阅这篇文档(目前只有英文说明)。

完成设置后,您数据库的用户可以透过Active Directory来使用单一登录进入Ragic。

如果要透过Azure AD设置SAML SSO登录,请参阅这篇。

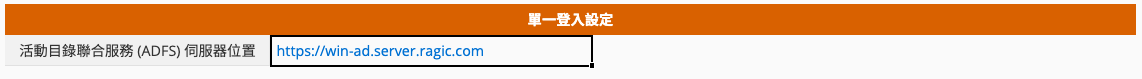

第一步:于公司设置的最下方,请填入您的ADFS服务器的位置。

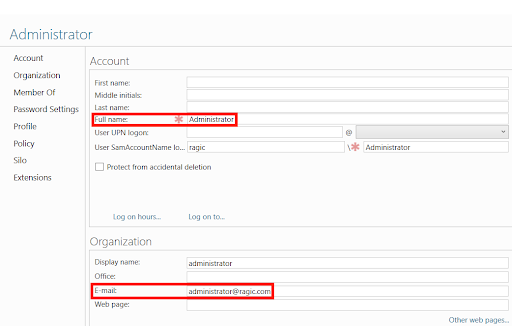

第二步:在使用AD来创建新的用户时,请注意每个用户都必须填入他们的E-mail。这里填入的E-mail将会用来认证及分辨您数据库内的用户(Name ID)。

注:这些E-mail都不能是存在于任何其他的Ragic数据库的用户帐号。

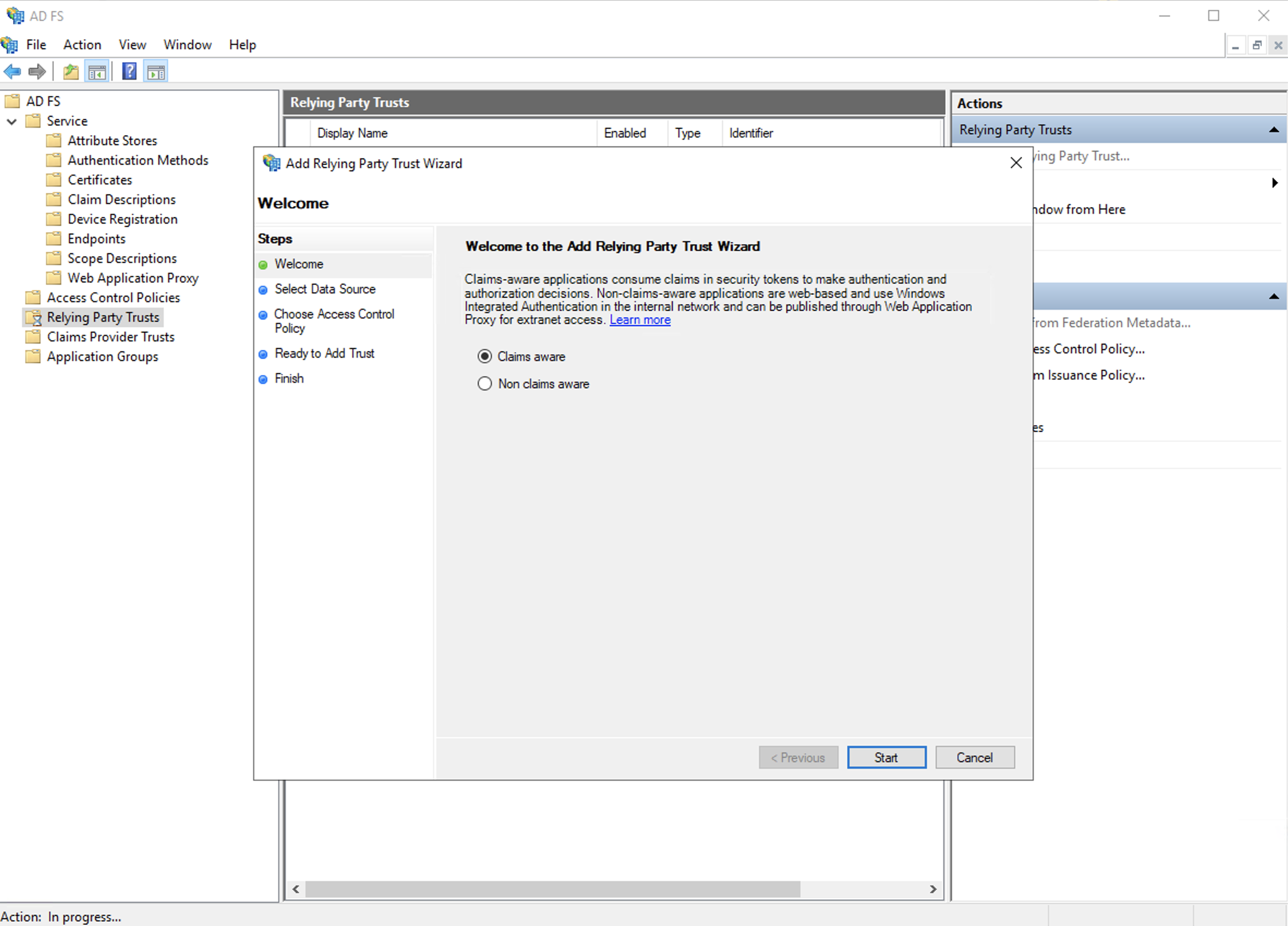

第三步:于ADFS上选择新增Replying Party Trust。请遵照以下步骤来完成这部分的设置。

a. 选择默认的选项“Claim Aware”。

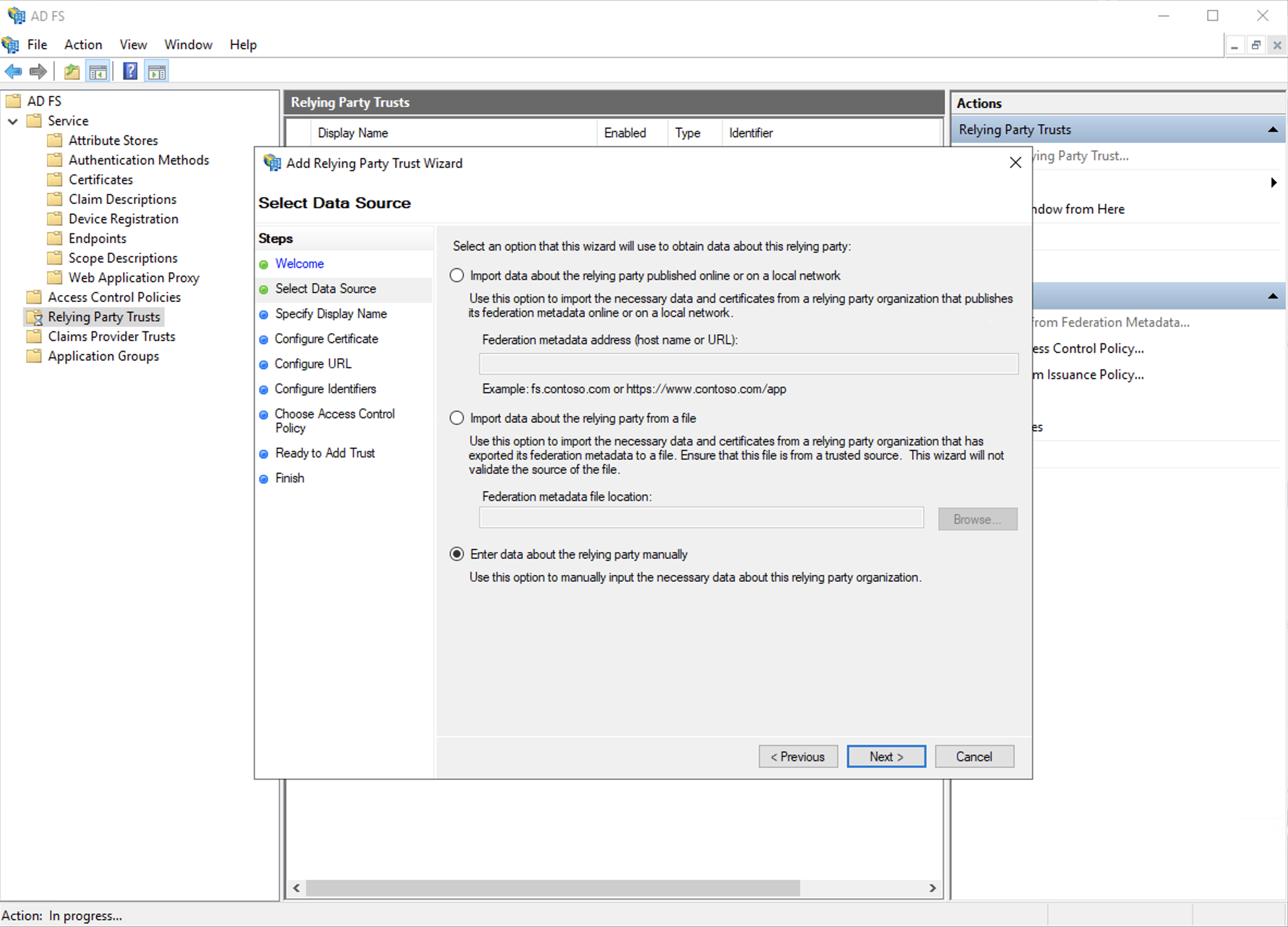

b. 选择第三个选项“enter data about the relying party manually”。

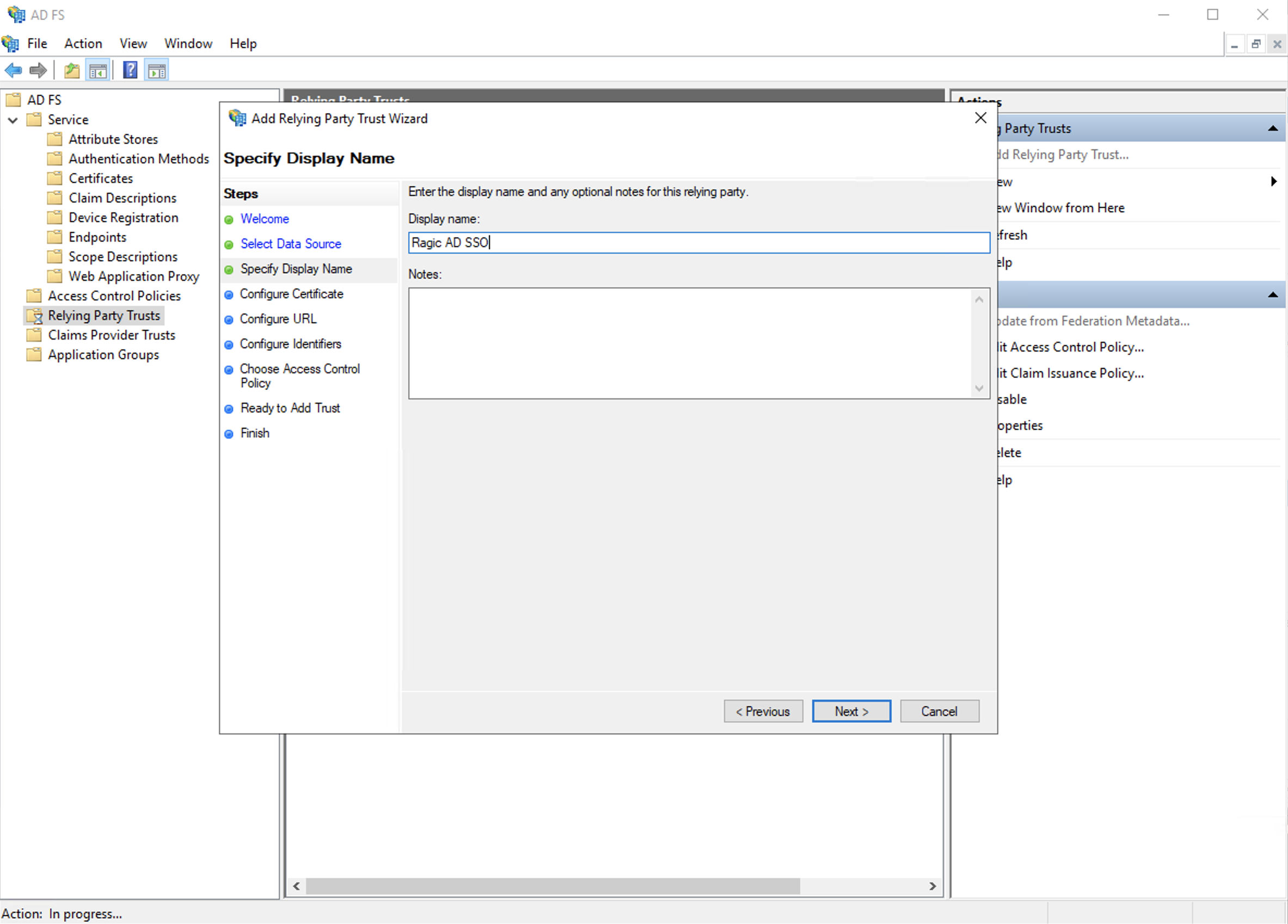

c. 输入您的Display Name。

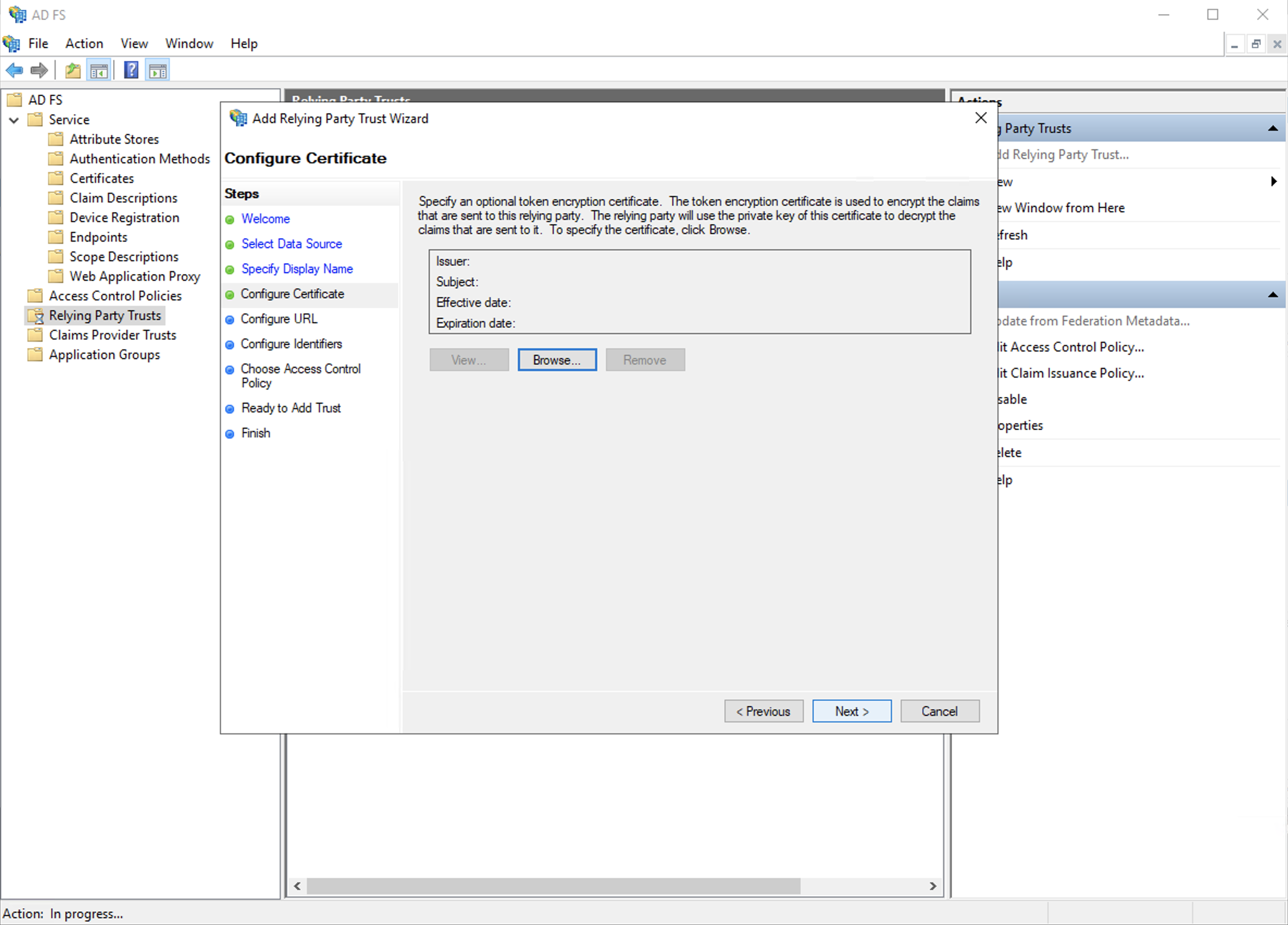

d. 单击下Next来跳过加密设置。

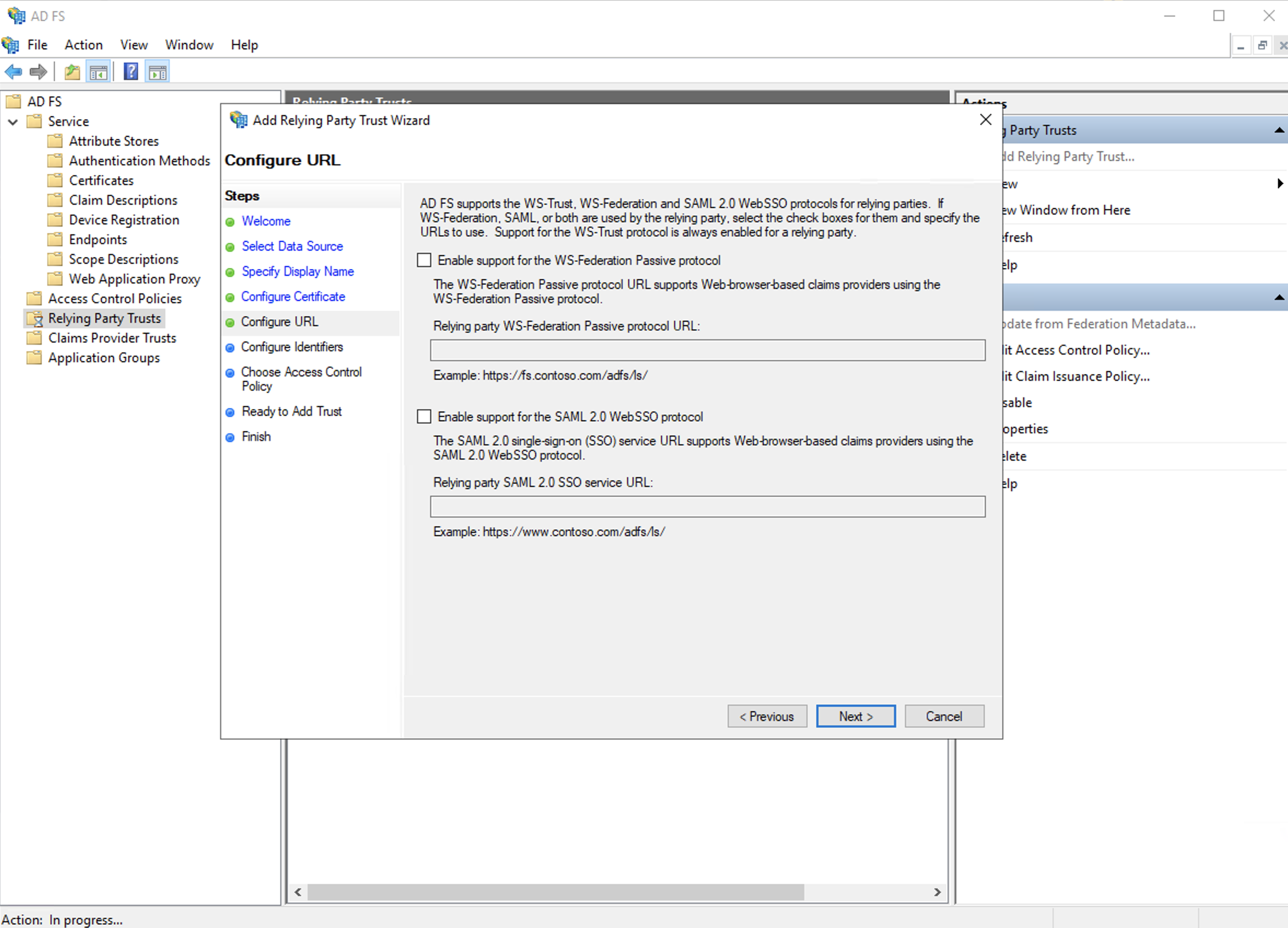

e. 单击下Next来跳过URL设置。

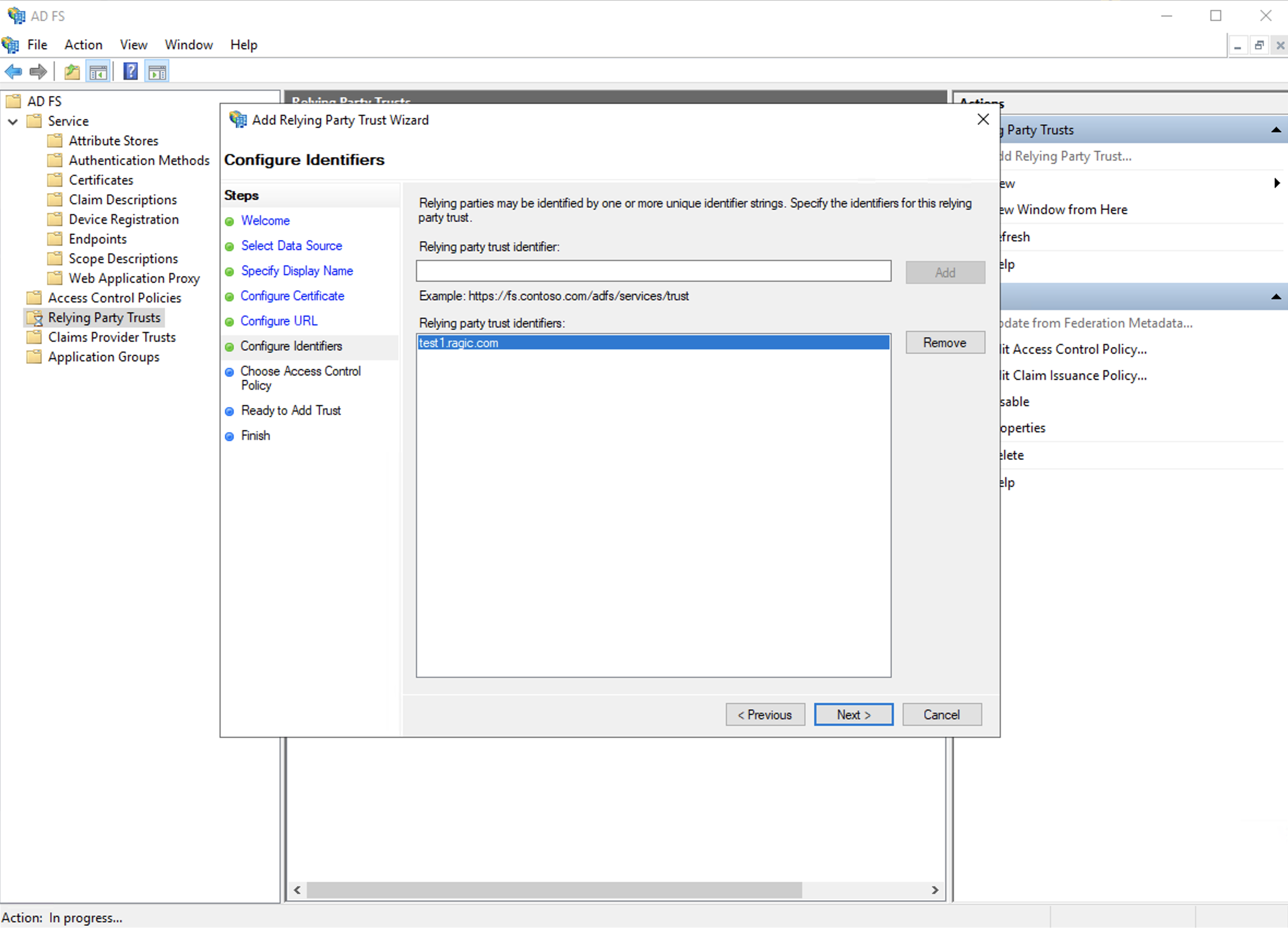

f. 于“Relying Party Trust Identifier”内输入您服务器的位置,如ap2.ragic.com或是na3.ragic.com。

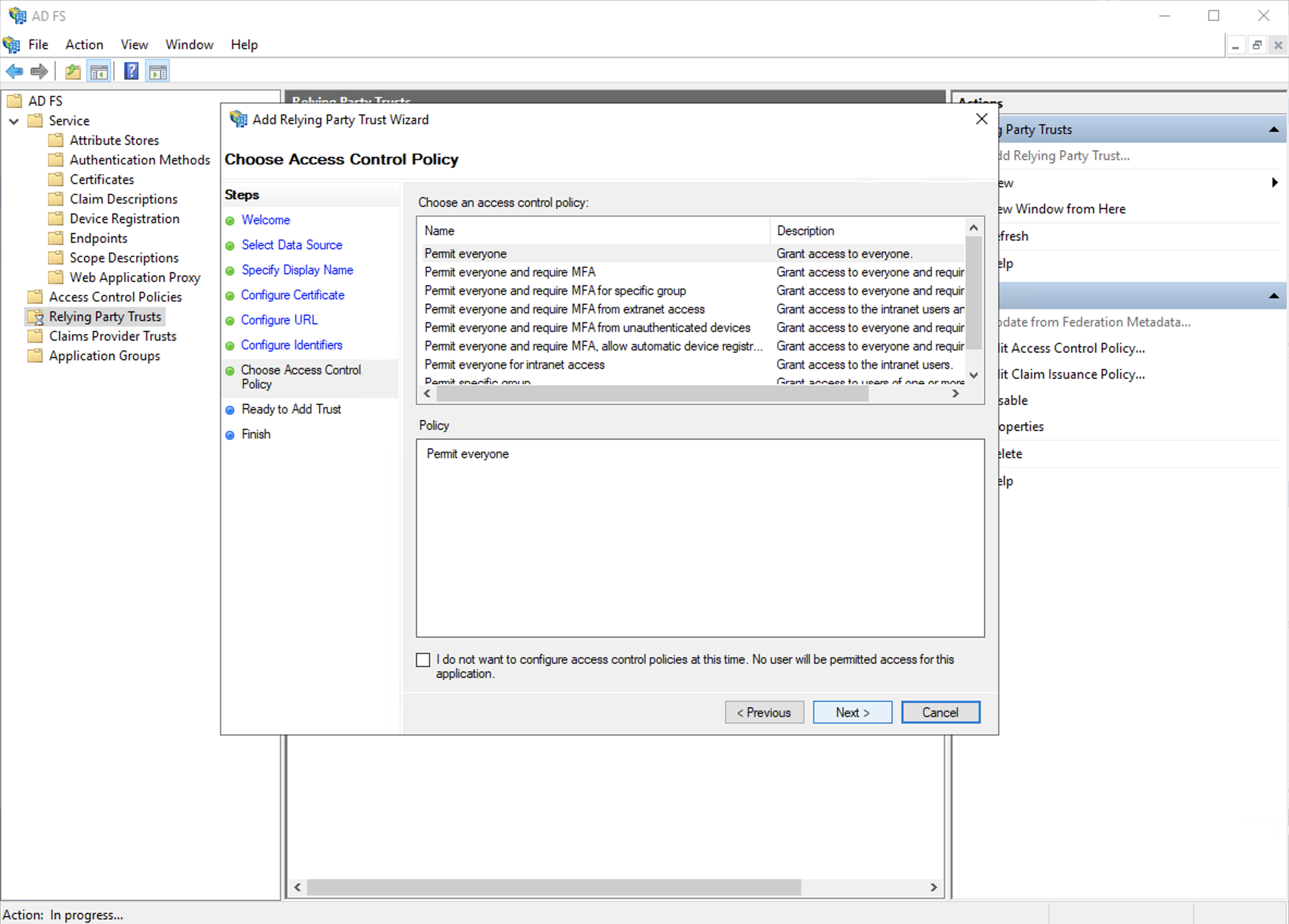

g. 单击下Next来跳过权限规则设置。

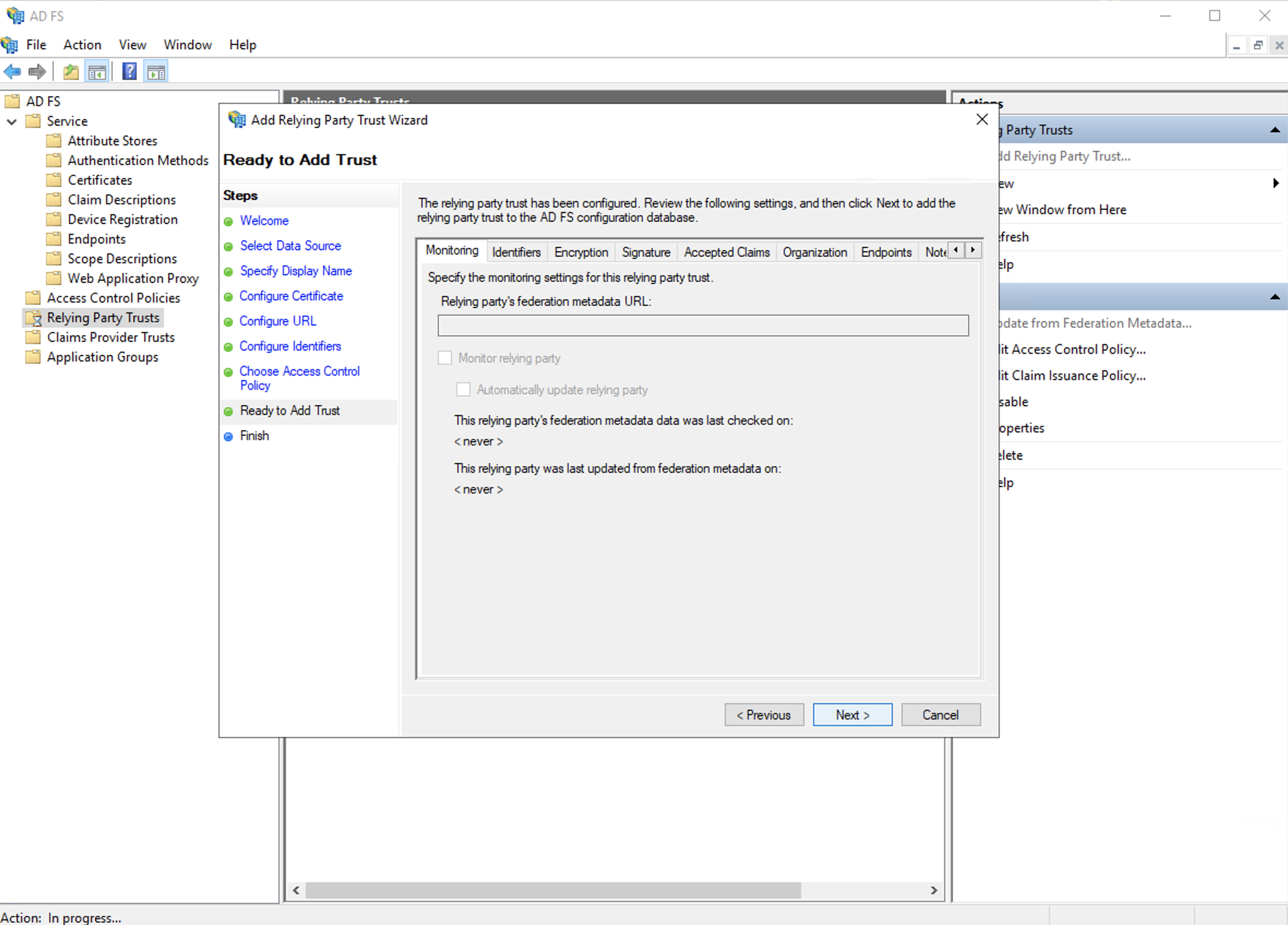

h. 单击下Next并完成所有设置。

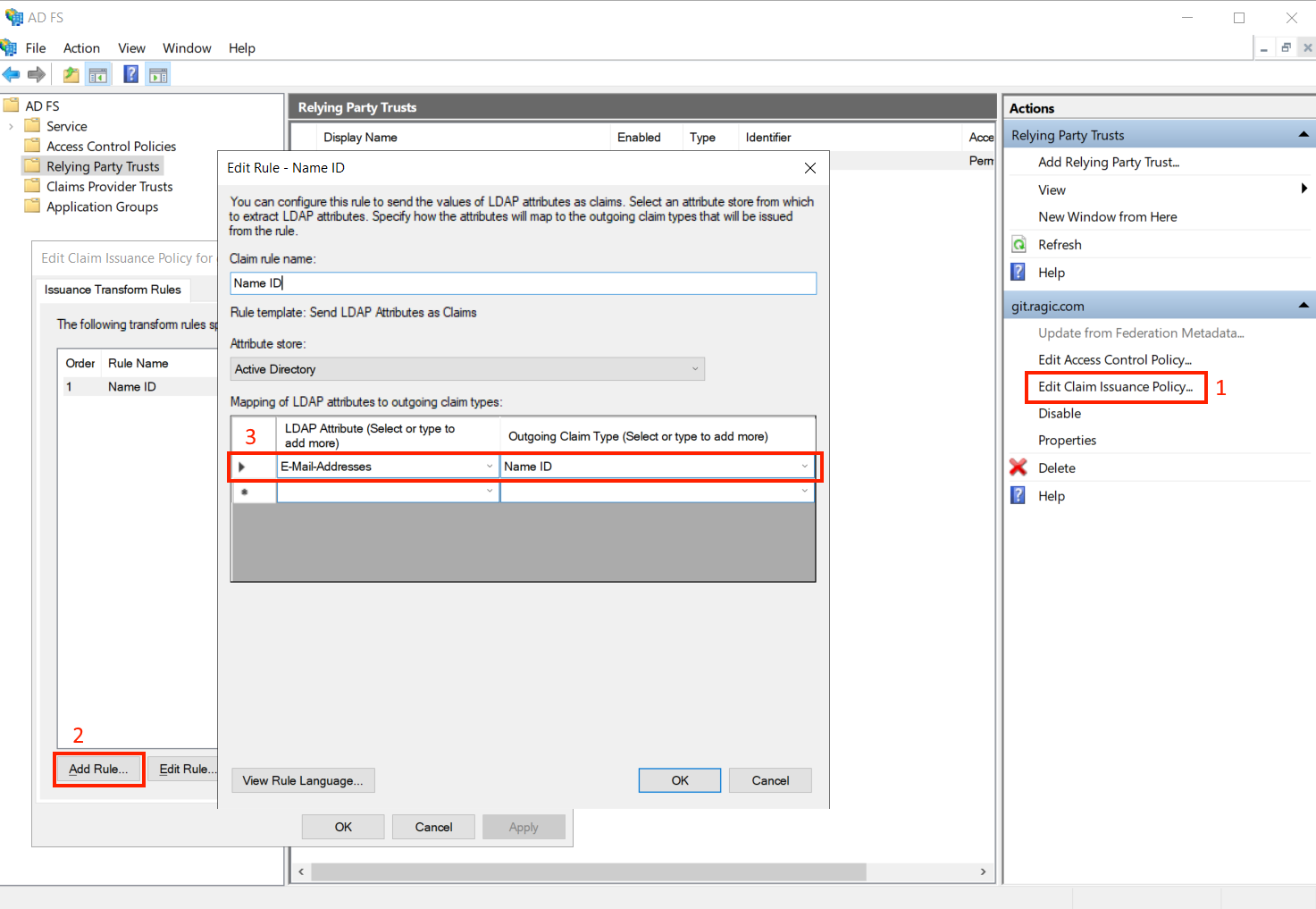

第四步:选择编辑Claim Issuance Policy,并单击下Add Rule来新增一个规则,让LDAP Attribute E-mail Address的Outgoing Claim Type为Name ID。

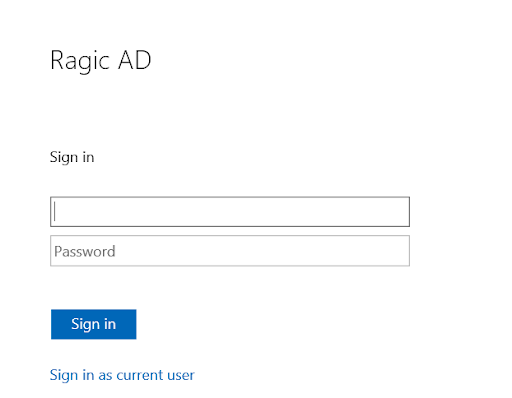

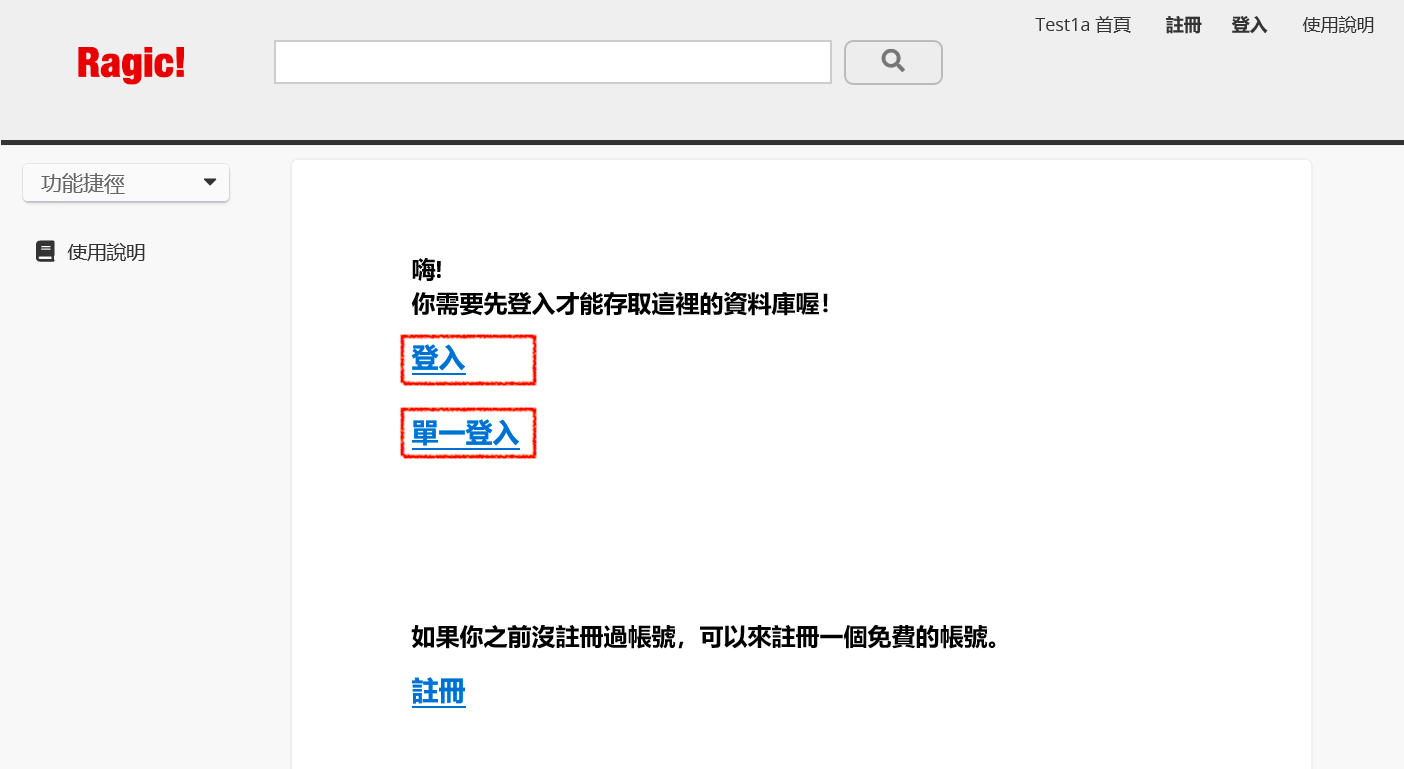

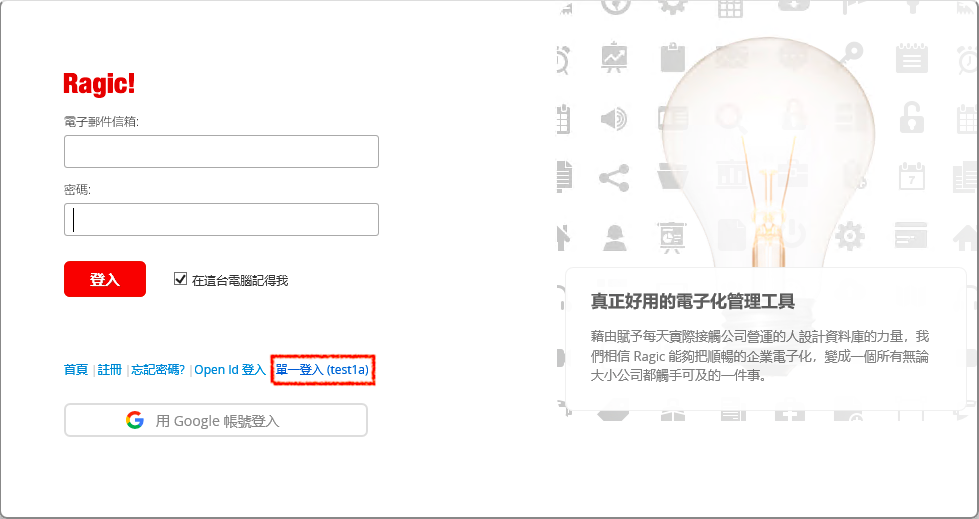

第一步:透过您数据库的链接来进入数据库并选择登录。

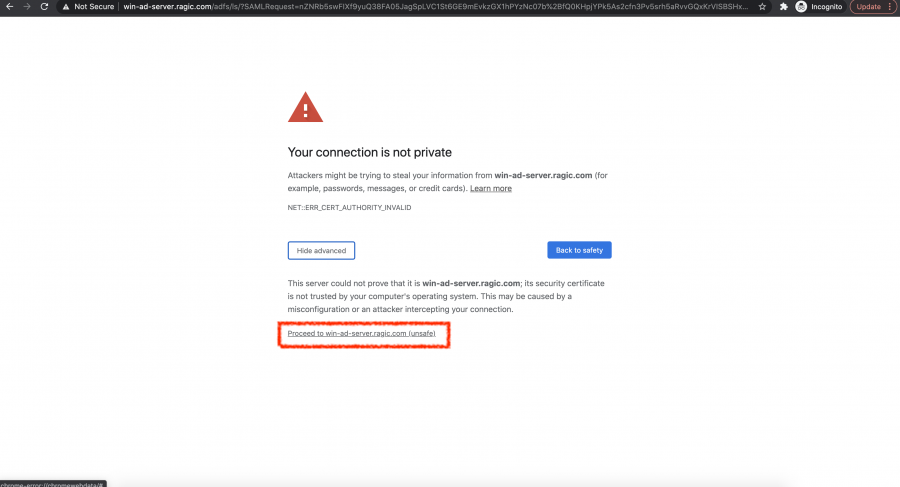

如果看到以下画面,代表您的AD帐号尚未购买一个公开认证的SSL。但您可以直接单击下Proceed即可继续登录。

第二步:输入您AD用户名称和密码,接着就可以进入您的数据库。